보안을 구성하는 또 하나의 축 : 취약점, 위협, 리스크

앞에서 살펴본 정보보안의 세 가지 핵심 요소, 기밀성(Confidentiality), 무결성(Integrity), 가용성(Availability)를 통해 ‘정보를 안전하게 지켜기 위해서 어떠한 요소들을 신경 써야 하는지’에 대한 기준과 원칙을 살펴보았다면, 이제는 “무엇을 약점으로 구분 할 수 있는지”와 “정보 혹은 서비스는 어떠한 방식으로 위협 받고 손상될 수 있는지” 그리고 “우리는 어떤 상황을 리스크라고 부를 수 있는지”에 대한 개념을 잡고 이해하고 넘어가야 할 필요가 있다.

보안 실무에서는 바로 이 개념 취약점(Vulnerability), 위협(Threat), 리스크(Risk)의 세 가지를 중심으로 위험을 정의하고 대응 전략을 수립해 나가기 때문이다.

그래서 이번에는 실생활 속 예시와 비유를 통해 쉽게 이해할 수 있도록 풀어보고자 한다.

1. 취약점(Vulnerability) – “고장 난 문”

취약점이란 어떤 시스템이나 서비스 등 대상이 본래 가지고 있는 약점이다. 즉, 아직 공격이나 사고가 발생하지는 않았지만 누군가 악용할 수 있을 만한 약점이나 허점을 의미한다.

예를 들어보자.

어느 집의 현관문이 제대로 닫히지 않는다. 손잡이를 돌리지 않아도 문이 벌컥 열리고, 도어락 비밀번호도 설정되어 있지 않다. 집 안에는 조명이 꺼진 채로 몇 시간째 가족들도 없이 비어 있다.

이 상태는 도둑이 아직 나타나지 않았더라도 ‘이미 위험한 상황’이다. 문이 재대로 닫히지 않아 언제든지 열릴 수 있는 것, 손잡이를 돌리지 않았음에도 문이 열릴 수 있는 것, 도어락 비밀번호가 설정되어 있지 않아 초기 비밀번호나 또는 비밀번호 없이 출입이 가능해지는 것 등이 바로 취약점으로 볼 수 있다.

보안에서도 이와 유사한 취약점 들은 종종 발견된다. 예를 들면:

- 접근 제한 및 검증이 취약하여 관리자 페이지에 아무나 접속할 수 있는 경우

- 설정된 비밀번호 자체가 ‘1234’처럼 너무 쉽게 설정되어 금방 추측, 탈취 될 수 있는 경우

- 중요한 폴더에 접근 제한이 걸려 있지 않은 경우

- 오래된 소프트웨어를 그대로 방치하여 알려진 취약점에 대응이 안되는 경우

이 모든 건 누군가 악용하기 쉬운 약점, 즉 취약점(Vulnerability)이 된다.

2. 위협(Threat) – “그 집을 노리는 도둑”

취약점이 있다고 해서 반드시 사고가 발생하지는 않는다. 하지만 그 문 앞에 도둑이 어슬렁거리고 있다면 이야기는 달라진다.

위협이란, 실제로 취약점을 노리거나 악용하려는 의지나 가능성을 가진 존재나 행위 등을 의미한다. 이 위협은 사람일 수도 있고, 바이러스나 자연재해 혹은 시스템 오류일 수도 있다. 앞의 집 예시를 기준으로 본다면 고장 난 문 앞을 서성이는 도둑이 바로 위협이 되는 것이다. 도둑은 집에 사람이 없음을 인지하고 문에 문제가 있다는 걸 알아채는 순간, 침입할 틈을 노리게 될 것이다. 지금 당장 침입하진 않았더라도, 마음만 먹으면 언제든 들어올 수 있을 것이다.

보안에서 위협에 해당하는 것들은 다음과 같다:

- 외부 해커

- 내부자의 고의적 정보 유출

- 자동으로 웹사이트를 스캔하는 해킹 봇

- 피싱 이메일, 악성코드, 랜섬웨어 등

즉, 보안에서 위협은 아직 공격이 벌어지진 않았지만, “취약점을 노리거나 악용하려는 의지나 가능성을 가진 존재나 행위”등 일체를 의미하는 것이다.

3. 리스크(Risk) – “도둑이 들어와서 금품을 훔쳐갈 가능성과 그 피해”

만약 취약점과 위협이 모두 존재 한다면, 이제 진짜 사고가 벌어질 가능성이 생긴다. 이때의 발생 가능한 피해 가능성 및 그 피해의 크기와 규모를 ‘리스크’라 할 수 있다.

앞선 예에서 만약 그 집 안에:

- 고가의 노트북

- 귀금속

- 현금 수백만원

- 중요 서류

가 가득 쌓여 있고, 집 주인이 한동안 집을 비울 예정이라면, 이 집이 당할 피해는 상당할 것이다. 도둑은 들어오기 쉽고, 가져갈 것도 많다. 이러한 상황이 바로 리스크가 높은 상태라고 볼 수 있다. 반면, 같은 취약점과 위협이 있다고 할 지라도 집 안에 도둑이 가져갈 만한 것들이 아무것도 없다면 리스크는 낮을 수 있다.

즉, 앞서 언급한 바와 같이 리스크란 단순한 취약점의 존재가 아니라, 취약점이 위협과 만나 실제로 일어날 수 있는 손해나 피해의 가능성 및 크기와 규모를 의미하는 것이다.

따라서 만약 보안 실무에서 리스크를 측정해 보고자 한다면 다음과 같이 생각해 볼 수 있을 것이다:

- 약점은 무엇인가?

- 그것을 노리는 위협은 존재하는가?

- 만약 당했을 때 얼마나 피해를 입을 수 있는가?

요약: 보안의 핵심 3요소

앞서 설명한 내용을 간단히 요약하면 다음과 같다.

| 개념 | 쉬운 비유 | 실생활 비유 |

|---|---|---|

| 취약점(Bulnerability) | 대상 자체에 존재하는 약점 | 문이 잠기지 않은 집 |

| 위협(Threat) | 존재하는 약점을 노리는 존재나 시도 | 집 앞을 기웃거리는 도둑 |

| 리스크(Rist) | 실제로 발생할 수 있는 피해 가능성과 크기 및 규모 | 도둑이 침입해 손해를 일으킬 가능성과 손해를 입힌 크기와 규모 |

이 세 가지를 왜 이해해야 할까?

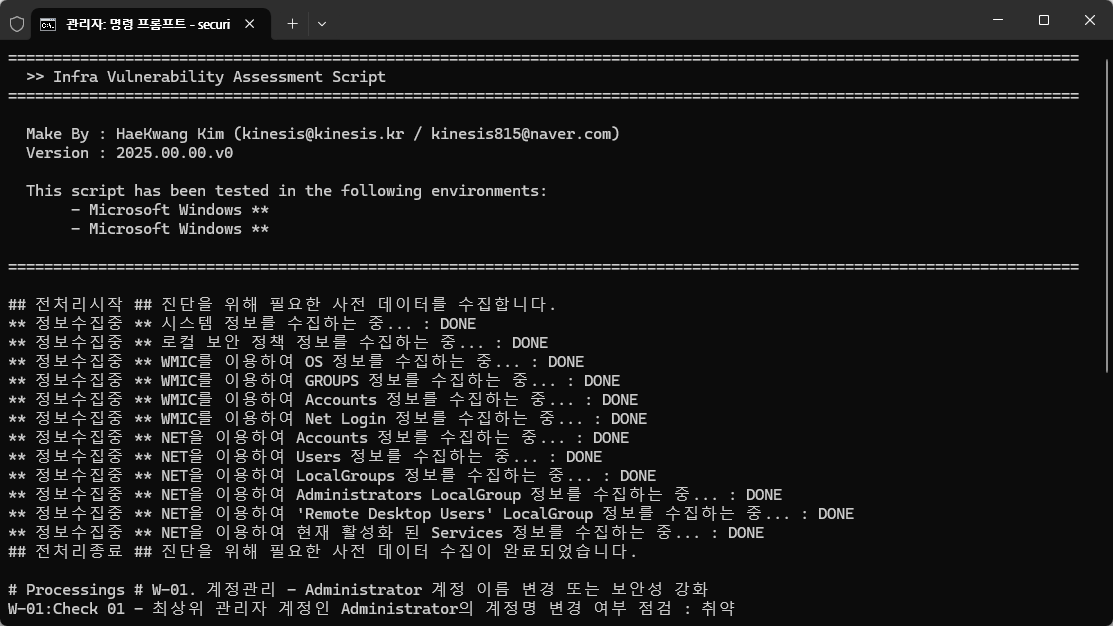

우리가 실무에서 보안 진단 업무를 수행 할 때는 단순히 취약점을 나열하는 것이 아니라 “이 취약점이 어떤 위협에 노출되어 있으며, 실제로 발생할 수 있는 피해는 무엇인가?”를 종합적으로 분석하고 대응해야 한다.

실제로 보안 취약점을 찾아내는 것과 관련된 업무를 수행한다 하더라도 취약점을 발견하는 것으로 끝이 아니라, 발견된 취약점은 어떠한 위협 요소를 가지고 있으며, 취약점과 위협으로 인해 어떠한 리스크를 야기할 수 있는지 분석, 평가하고 이를 관련자들에게 보고 및 전달하여 발견된 취약점에 대한 조치가 진행될 수 있도록 협업하며, 적절히 조치가 되었는지 점검하는 일련의 과정을 거침으로써 결과적으로 보안 수준의 향상이라는 결과로 그 업무와 흐름이 이어지기 때문이다.

즉, 발견된 취약점에 대해서는 아래와 같이 “취약점” → “위협” → “리스크”의 구조로 표현하고 전달할 수 있어야 한다.

“이 시스템은 인증 절차가 미흡한 취약점을 가지고 있으며, 외부에서 공격 가능한 상태입니다.

이 취약점이 악용될 경우, 내부 DB에 저장된 수천 명의 개인정보가 유출될 위험이 존재합니다.”

즉, 이 세 가지 개념을 정확히 이해하는 것은 보안 진단의 기본이자, 실제 보고서를 작성할 때 핵심이 되는 논리의 틀을 구축하기 위한 기본 개념이라 할 수 있다.

다음 내용

이전 내용

![[서비스분석] OTT Session #01](/content/images/2025/09/Discovery-Blog-hero-image-1-2048x1065.png)

![[How] JAVA Runtime 설치 방법](/content/images/2025/04/JRE-Install-008-1.png)

토론하기